Add new files

Browse filesThis view is limited to 50 files because it contains too many changes.

See raw diff

- app.py +156 -0

- docs/0_BSI-Standard_100-4.png +0 -0

- docs/0_BSI-Standard_100-4.txt +15 -0

- docs/10_BSI-Standard_100-4.png +0 -0

- docs/10_BSI-Standard_100-4.txt +8 -0

- docs/10_BSI-Standard_200-2.png +0 -0

- docs/10_BSI-Standard_200-2.txt +13 -0

- docs/11_BSI-Standard_100-4.png +0 -0

- docs/11_BSI-Standard_100-4.txt +8 -0

- docs/11_BSI-Standard_200-2.png +0 -0

- docs/11_BSI-Standard_200-2.txt +3 -0

- docs/12_BSI-Standard_200-2.jpg +0 -0

- docs/12_BSI-Standard_200-2.txt +10 -0

- docs/13_BSI-Standard_200-2.png +0 -0

- docs/13_BSI-Standard_200-2.txt +10 -0

- docs/14_BSI-Standard_200-2.png +0 -0

- docs/14_BSI-Standard_200-2.txt +19 -0

- docs/15_BSI-Standard_200-2.png +0 -0

- docs/15_BSI-Standard_200-2.txt +6 -0

- docs/16_BSI-Standard_200-2.jpg +0 -0

- docs/16_BSI-Standard_200-2.txt +19 -0

- docs/17_BSI-Standard_200-2.png +0 -0

- docs/17_BSI-Standard_200-2.txt +9 -0

- docs/18_BSI-Standard_200-2.jpg +0 -0

- docs/18_BSI-Standard_200-2.txt +14 -0

- docs/1_BSI-Standard_100-4.png +0 -0

- docs/1_BSI-Standard_100-4.txt +26 -0

- docs/1_BSI-Standard_200-1.png +0 -0

- docs/1_BSI-Standard_200-1.txt +17 -0

- docs/1_Weg_In_Die_Basisabsicherung.png +0 -0

- docs/1_Weg_In_Die_Basisabsicherung.txt +9 -0

- docs/2_BSI-Standard_100-4.png +0 -0

- docs/2_BSI-Standard_100-4.txt +11 -0

- docs/2_BSI-Standard_200-1.jpg +0 -0

- docs/2_BSI-Standard_200-1.txt +8 -0

- docs/2_BSI-Standard_200-2.jpg +0 -0

- docs/2_BSI-Standard_200-2.txt +23 -0

- docs/2_BSI-Standard_200-3.jpg +0 -0

- docs/2_BSI-Standard_200-3.txt +11 -0

- docs/2_Weg_In_Die_Basisabsicherung.png +0 -0

- docs/2_Weg_In_Die_Basisabsicherung.txt +30 -0

- docs/3_BSI-Standard_100-4.png +0 -0

- docs/3_BSI-Standard_100-4.txt +24 -0

- docs/3_BSI-Standard_200-1.jpg +0 -0

- docs/3_BSI-Standard_200-1.txt +11 -0

- docs/3_BSI-Standard_200-2.png +0 -0

- docs/3_BSI-Standard_200-2.txt +8 -0

- docs/3_BSI-Standard_200-3.jpg +0 -0

- docs/3_BSI-Standard_200-3.txt +15 -0

- docs/3_Weg_In_Die_Basisabsicherung.png +0 -0

app.py

ADDED

|

@@ -0,0 +1,156 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 1 |

+

import os

|

| 2 |

+

import time

|

| 3 |

+

import re

|

| 4 |

+

import threading

|

| 5 |

+

from typing import List, Dict

|

| 6 |

+

|

| 7 |

+

import torch

|

| 8 |

+

import gradio as gr

|

| 9 |

+

from langchain_community.docstore import InMemoryDocstore

|

| 10 |

+

from langchain_community.document_loaders import TextLoader

|

| 11 |

+

from langchain_community.llms.huggingface_pipeline import HuggingFacePipeline

|

| 12 |

+

from langchain_community.vectorstores import FAISS

|

| 13 |

+

from langchain.docstore.document import Document as LangchainDocument

|

| 14 |

+

from langchain.text_splitter import RecursiveCharacterTextSplitter

|

| 15 |

+

from langchain_community.vectorstores.utils import DistanceStrategy

|

| 16 |

+

from sentence_transformers import SentenceTransformer

|

| 17 |

+

from transformers import AutoTokenizer, AutoModelForCausalLM, BitsAndBytesConfig, TextIteratorStreamer, pipeline

|

| 18 |

+

|

| 19 |

+

class BSIChatbot:

|

| 20 |

+

def __init__(self, model_paths: Dict[str, str], docs_path: str):

|

| 21 |

+

self.embedding_model = None

|

| 22 |

+

self.llmpipeline = None

|

| 23 |

+

self.llmtokenizer = None

|

| 24 |

+

self.vectorstore = None

|

| 25 |

+

self.reranking_model = None

|

| 26 |

+

self.streamer = None

|

| 27 |

+

self.images = [None]

|

| 28 |

+

|

| 29 |

+

self.llm_path = model_paths['llm_path']

|

| 30 |

+

self.word_and_embed_model_path = model_paths['embed_model_path']

|

| 31 |

+

self.docs = docs_path

|

| 32 |

+

self.rerank_model_path = model_paths['rerank_model_path']

|

| 33 |

+

|

| 34 |

+

def initialize_embedding_model(self, rebuild_embeddings: bool):

|

| 35 |

+

raw_knowledge_base = []

|

| 36 |

+

|

| 37 |

+

# Initialize embedding model

|

| 38 |

+

self.embedding_model = HuggingFaceEmbeddings(

|

| 39 |

+

model_name=self.word_and_embed_model_path,

|

| 40 |

+

multi_process=True,

|

| 41 |

+

model_kwargs={"device": "cuda"},

|

| 42 |

+

encode_kwargs={"normalize_embeddings": True},

|

| 43 |

+

)

|

| 44 |

+

|

| 45 |

+

if rebuild_embeddings:

|

| 46 |

+

# Load documents

|

| 47 |

+

for doc in os.listdir(self.docs):

|

| 48 |

+

file_path = os.path.join(self.docs, doc)

|

| 49 |

+

if doc.endswith(".md") or doc.endswith(".txt"):

|

| 50 |

+

with open(file_path, 'r', encoding='utf-8' if doc.endswith(".md") else 'cp1252') as file:

|

| 51 |

+

content = file.read()

|

| 52 |

+

metadata = {"source": doc}

|

| 53 |

+

raw_knowledge_base.append(LangchainDocument(page_content=content, metadata=metadata))

|

| 54 |

+

|

| 55 |

+

# Split documents into chunks

|

| 56 |

+

tokenizer = AutoTokenizer.from_pretrained(self.word_and_embed_model_path)

|

| 57 |

+

text_splitter = RecursiveCharacterTextSplitter.from_huggingface_tokenizer(

|

| 58 |

+

tokenizer=tokenizer,

|

| 59 |

+

chunk_size=512,

|

| 60 |

+

chunk_overlap=0,

|

| 61 |

+

add_start_index=True,

|

| 62 |

+

strip_whitespace=True,

|

| 63 |

+

)

|

| 64 |

+

|

| 65 |

+

processed_docs = []

|

| 66 |

+

for doc in raw_knowledge_base:

|

| 67 |

+

chunks = text_splitter.split_documents([doc])

|

| 68 |

+

for chunk in chunks:

|

| 69 |

+

chunk.metadata.update({"source": doc.metadata['source']})

|

| 70 |

+

processed_docs.extend(chunks)

|

| 71 |

+

|

| 72 |

+

# Create and save vector store

|

| 73 |

+

self.vectorstore = FAISS.from_documents(processed_docs, self.embedding_model, distance_strategy=DistanceStrategy.COSINE)

|

| 74 |

+

self.vectorstore.save_local(os.path.join(self.docs, "_embeddings"))

|

| 75 |

+

else:

|

| 76 |

+

# Load existing vector store

|

| 77 |

+

self.vectorstore = FAISS.load_local(os.path.join(self.docs, "_embeddings"), self.embedding_model)

|

| 78 |

+

|

| 79 |

+

def retrieve_similar_embedding(self, query: str):

|

| 80 |

+

query = f"Instruct: Given a search query, retrieve the relevant passages that answer the query\nQuery:{query}"

|

| 81 |

+

return self.vectorstore.similarity_search(query=query, k=20)

|

| 82 |

+

|

| 83 |

+

def initialize_llm(self):

|

| 84 |

+

bnb_config = BitsAndBytesConfig(load_in_8bit=True)

|

| 85 |

+

llm = AutoModelForCausalLM.from_pretrained(self.llm_path, quantization_config=bnb_config)

|

| 86 |

+

self.llmtokenizer = AutoTokenizer.from_pretrained(self.llm_path)

|

| 87 |

+

self.streamer = TextIteratorStreamer(self.llmtokenizer, skip_prompt=True)

|

| 88 |

+

self.llmpipeline = pipeline(

|

| 89 |

+

model=llm,

|

| 90 |

+

tokenizer=self.llmtokenizer,

|

| 91 |

+

task="text-generation",

|

| 92 |

+

do_sample=True,

|

| 93 |

+

temperature=0.7,

|

| 94 |

+

repetition_penalty=1.1,

|

| 95 |

+

return_full_text=False,

|

| 96 |

+

streamer=self.streamer,

|

| 97 |

+

max_new_tokens=500,

|

| 98 |

+

)

|

| 99 |

+

|

| 100 |

+

def rag_prompt(self, query: str, rerank: bool, history: List[Dict]):

|

| 101 |

+

retrieved_chunks = self.retrieve_similar_embedding(query)

|

| 102 |

+

retrieved_texts = [f"{chunk.metadata['source']}:\n{chunk.page_content}" for chunk in retrieved_chunks]

|

| 103 |

+

|

| 104 |

+

if rerank and self.reranking_model:

|

| 105 |

+

retrieved_texts = self.reranking_model.rerank(query, retrieved_texts, k=5)

|

| 106 |

+

|

| 107 |

+

context = "\n".join(retrieved_texts)

|

| 108 |

+

history_text = "\n".join([h['content'] for h in history])

|

| 109 |

+

final_prompt = f"""Context:

|

| 110 |

+

{context}

|

| 111 |

+

---

|

| 112 |

+

History:

|

| 113 |

+

{history_text}

|

| 114 |

+

---

|

| 115 |

+

Question: {query}"""

|

| 116 |

+

|

| 117 |

+

generation_thread = threading.Thread(target=self.llmpipeline, args=(final_prompt,))

|

| 118 |

+

generation_thread.start()

|

| 119 |

+

|

| 120 |

+

return self.streamer

|

| 121 |

+

|

| 122 |

+

def launch_interface(self):

|

| 123 |

+

with gr.Blocks() as demo:

|

| 124 |

+

chatbot = gr.Chatbot(type="messages")

|

| 125 |

+

msg = gr.Textbox()

|

| 126 |

+

clear = gr.Button("Clear")

|

| 127 |

+

reset = gr.Button("Reset")

|

| 128 |

+

|

| 129 |

+

def user_input(user_message, history):

|

| 130 |

+

return "", history + [{"role": "user", "content": user_message}]

|

| 131 |

+

|

| 132 |

+

def bot_response(history):

|

| 133 |

+

response = self.rag_prompt(history[-1]['content'], True, history)

|

| 134 |

+

history.append({"role": "assistant", "content": ""})

|

| 135 |

+

for token in response:

|

| 136 |

+

history[-1]['content'] += token

|

| 137 |

+

yield history

|

| 138 |

+

|

| 139 |

+

msg.submit(user_input, [msg, chatbot], [msg, chatbot]).then(bot_response, chatbot, chatbot)

|

| 140 |

+

clear.click(lambda: None, None, chatbot)

|

| 141 |

+

reset.click(lambda: [], outputs=chatbot)

|

| 142 |

+

|

| 143 |

+

demo.launch()

|

| 144 |

+

|

| 145 |

+

if __name__ == '__main__':

|

| 146 |

+

model_paths = {

|

| 147 |

+

'llm_path': 'meta-llama/Llama-3.2-3B-Instruct',

|

| 148 |

+

'embed_model_path': 'intfloat/multilingual-e5-large-instruct',

|

| 149 |

+

'rerank_model_path': 'domci/ColBERTv2-mmarco-de-0.1'

|

| 150 |

+

}

|

| 151 |

+

docs_path = '/docs'

|

| 152 |

+

|

| 153 |

+

bot = BSIChatbot(model_paths, docs_path)

|

| 154 |

+

bot.initialize_embedding_model(rebuild_embeddings=False)

|

| 155 |

+

bot.initialize_llm()

|

| 156 |

+

bot.launch_interface()

|

docs/0_BSI-Standard_100-4.png

ADDED

|

docs/0_BSI-Standard_100-4.txt

ADDED

|

@@ -0,0 +1,15 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

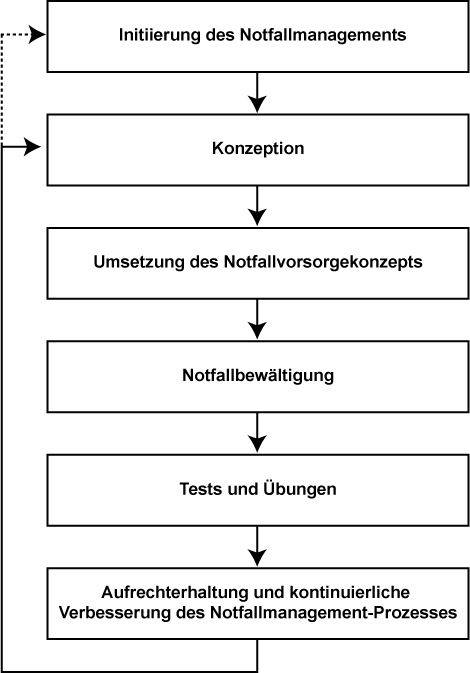

| 1 |

+

Filename:0_BSI-Standard_100-4.png; Das Diagramm beschreibt den Prozess des Notfallmanagements nach IT-Grundschutz. Es zeigt eine Abfolge von Schritten, die f�r ein effektives Notfallmanagement wichtig sind:

|

| 2 |

+

|

| 3 |

+

1. **Initiierung des Notfallmanagements**: Der Startpunkt, an dem die Notwendigkeit eines strukturierten Notfallmanagements erkannt wird.

|

| 4 |

+

|

| 5 |

+

2. **Konzeption**: Entwicklung eines Notfallkonzepts, um auf potenzielle Notf�lle vorbereitet zu sein.

|

| 6 |

+

|

| 7 |

+

3. **Umsetzung des Notfallvorsorgekonzepts**: Praktische Anwendung des entwickelten Konzepts in die Tat.

|

| 8 |

+

|

| 9 |

+

4. **Notfallbew�ltigung**: Aktuelle Ma�nahmen zur Bew�ltigung eines eintretenden Notfalls.

|

| 10 |

+

|

| 11 |

+

5. **Tests und �bungen**: Regelm��iges Testen und �ben der Notfallma�nahmen, um deren Wirksamkeit sicherzustellen.

|

| 12 |

+

|

| 13 |

+

6. **Aufrechterhaltung und kontinuierliche Verbesserung des Notfallmanagement-Prozesses**: Sicherstellung, dass das Notfallmanagement st�ndig aktualisiert und verbessert wird.

|

| 14 |

+

|

| 15 |

+

Dieses Vorgehen stellt sicher, dass Organisationen auf Notf�lle gut vorbereitet sind und effizient darauf reagieren k�nnen.

|

docs/10_BSI-Standard_100-4.png

ADDED

|

docs/10_BSI-Standard_100-4.txt

ADDED

|

@@ -0,0 +1,8 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 1 |

+

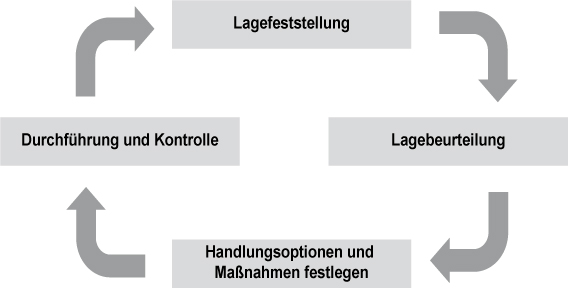

Filename:10_BSI-Standard_100-4.png; Das Bild zeigt einen kontinuierlichen Prozesszyklus aus dem IT-Grundschutz, bestehend aus vier Schritten:

|

| 2 |

+

|

| 3 |

+

1. **Lagefeststellung**: Identifikation und Bewertung der aktuellen IT-Sicherheitslage.

|

| 4 |

+

2. **Lagebeurteilung**: Analyse der ermittelten Informationen.

|

| 5 |

+

3. **Handlungsoptionen und Ma�nahmen festlegen**: Entwicklung und Planung von Sicherheitsma�nahmen.

|

| 6 |

+

4. **Durchf�hrung und Kontrolle**: Umsetzung und �berwachung der Ma�nahmen.

|

| 7 |

+

|

| 8 |

+

Dieser Zyklus hilft Organisationen, ihre IT-Sicherheit systematisch zu verbessern und regelm��ig zu �berpr�fen.

|

docs/10_BSI-Standard_200-2.png

ADDED

|

docs/10_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,13 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 1 |

+

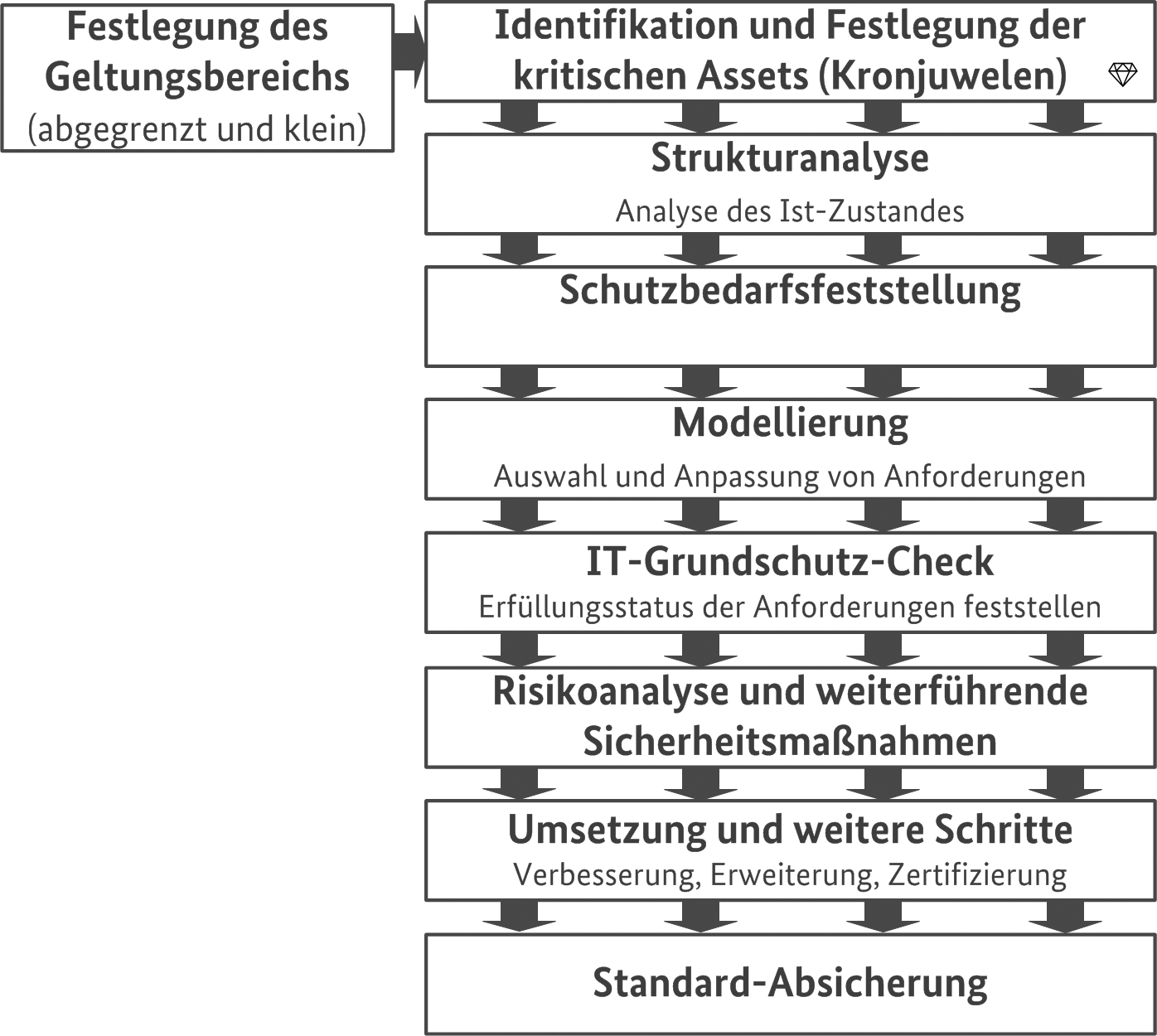

Filename:10_BSI-Standard_200-2.png; Das Bild zeigt einen Prozessablauf zur Implementierung von IT-Grundschutz. Es handelt sich um eine strukturierte Vorgehensweise zur Analyse und Sicherung von IT-Systemen und -Prozessen:

|

| 2 |

+

|

| 3 |

+

1. **Festlegung des Geltungsbereichs**: Der Bereich wird abgegrenzt und definiert.

|

| 4 |

+

2. **Identifikation und Festlegung der kritischen Assets**: Ermittlung der wichtigen Ressourcen (Kronjuwelen).

|

| 5 |

+

3. **Strukturanalyse**: Analyse des Ist-Zustandes.

|

| 6 |

+

4. **Schutzbedarfsfeststellung**: Bestimmung des notwendigen Sicherheitsniveaus.

|

| 7 |

+

5. **Modellierung**: Auswahl und Anpassung von Anforderungen.

|

| 8 |

+

6. **IT-Grundschutz-Check**: �berpr�fung des Erf�llungsstatus der Anforderungen.

|

| 9 |

+

7. **Risikoanalyse und weiterf�hrende Sicherheitsma�nahmen**: Identifikation von Risiken und Planung zus�tzlicher Ma�nahmen.

|

| 10 |

+

8. **Umsetzung und weitere Schritte**: Verbesserungen, Erweiterungen und Zertifizierungen durchf�hren.

|

| 11 |

+

9. **Standard-Absicherung**: Etablierung der Sicherheitsstandards.

|

| 12 |

+

|

| 13 |

+

Dieser Prozess hilft, systematisch die IT-Sicherheit zu erh�hen.

|

docs/11_BSI-Standard_100-4.png

ADDED

|

docs/11_BSI-Standard_100-4.txt

ADDED

|

@@ -0,0 +1,8 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 1 |

+

Filename:11_BSI-Standard_100-4.png; Das Bild stellt eine Kommunikationsstruktur im Rahmen des Krisenmanagements dar, wie sie im IT-Grundschutz beschrieben sein k�nnte.

|

| 2 |

+

|

| 3 |

+

- Im Zentrum steht der "Sprecher des Krisenmanagements", der f�r die Kommunikation in einer Krisensituation verantwortlich ist.

|

| 4 |

+

- Der n�chste Kreis umfasst interne Interessengruppen wie Management, Mitarbeiter und Angeh�rige.

|

| 5 |

+

- Weiter au�en sind externe Interessengruppen wie Kunden, Anteilseigner, Dienstleister, Aufsichtsbeh�rden, Gesch�ftspartner und Lieferanten dargestellt.

|

| 6 |

+

- Der �u�erste Kreis enth�lt die Medien, �ffentlichkeit und weitere Gruppen wie Anwohner und politische Vertreter.

|

| 7 |

+

|

| 8 |

+

Diese Strukturierung zeigt, wie verschiedene Interessengruppen in Krisensituationen angesprochen und eingebunden werden sollten.

|

docs/11_BSI-Standard_200-2.png

ADDED

|

docs/11_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,3 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

| 1 |

+

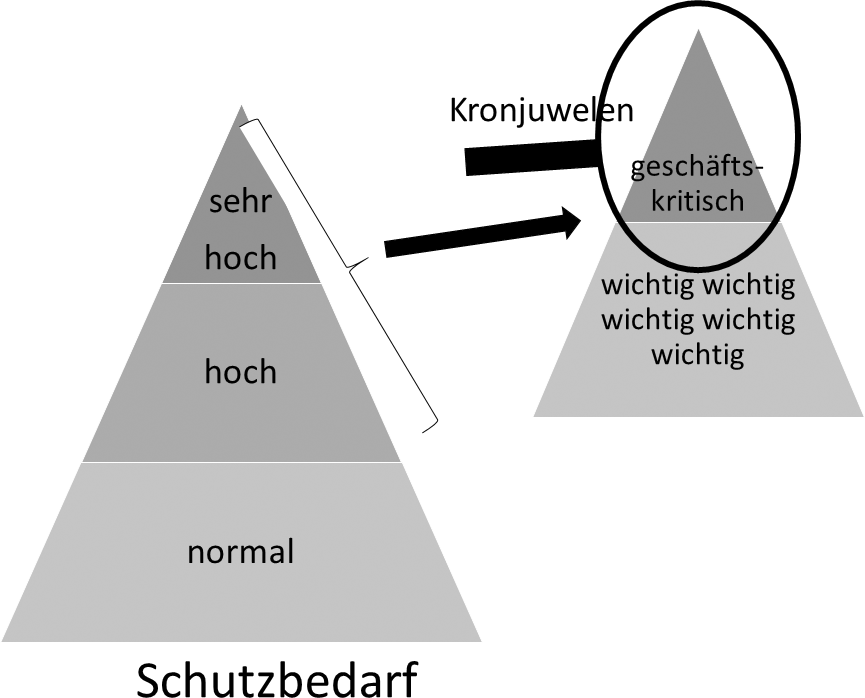

Filename:11_BSI-Standard_200-2.png; Das Bild zeigt eine Schutzbedarfspyramide aus dem IT-Grundschutz. Es verdeutlicht verschiedene Schutzbedarfskategorien: "normal", "hoch" und "sehr hoch". Der h�chste Bereich der Pyramide ist mit "sehr hoch" markiert, was auf einen besonders hohen Schutzbedarf hinweist.

|

| 2 |

+

|

| 3 |

+

Zus�tzlich wird auf der rechten Seite ein Bereich hervorgehoben, der als "Kronjuwelen" bezeichnet wird. Diese sind als "gesch�ftskritisch" klassifiziert und erfordern besondere Aufmerksamkeit, da sie von entscheidender Bedeutung f�r den Gesch�ftsbetrieb sind. Diese Elemente haben somit den h�chsten Schutzbedarf.

|

docs/12_BSI-Standard_200-2.jpg

ADDED

|

docs/12_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,10 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 1 |

+

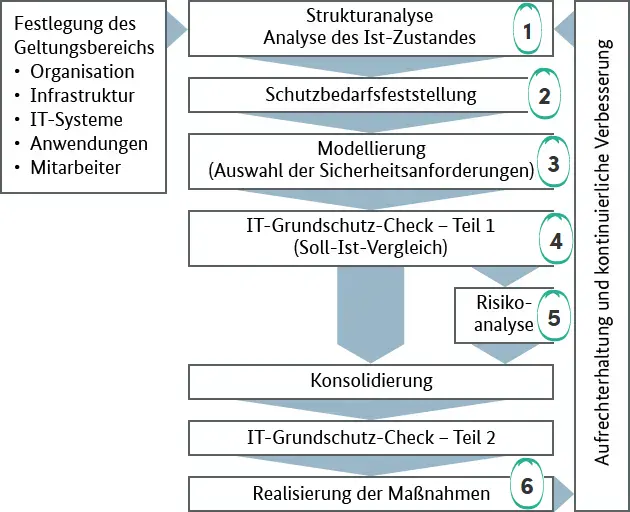

Filename:12_BSI-Standard_200-2.jpg; Das Bild zeigt einen Prozessablauf aus dem IT-Grundschutz, der zur kontinuierlichen Verbesserung der IT-Sicherheit dient. Der Prozess besteht aus folgenden Schritten:

|

| 2 |

+

|

| 3 |

+

1. **Strukturanalyse**: Untersuchung des Ist-Zustandes in Bezug auf Organisation, Infrastruktur, IT-Systeme, Anwendungen und Mitarbeiter.

|

| 4 |

+

2. **Schutzbedarfsfeststellung**: Bestimmung, welche Schutzma�nahmen ergriffen werden m�ssen.

|

| 5 |

+

3. **Modellierung**: Auswahl der Sicherheitsanforderungen.

|

| 6 |

+

4. **IT-Grundschutz-Check Teil 1**: Soll-Ist-Vergleich zur �berpr�fung der bestehenden Sicherheitsma�nahmen.

|

| 7 |

+

5. **Risikoanalyse**: Identifizierung weiterer Risiken.

|

| 8 |

+

6. **Konsolidierung und Realisierung der Ma�nahmen**: Umsetzung der Ma�nahmen zur Verbesserung der Sicherheitslage.

|

| 9 |

+

|

| 10 |

+

Es wird betont, dass die Aufrechterhaltung der Ma�nahmen und die kontinuierliche Verbesserung entscheidend sind.

|

docs/13_BSI-Standard_200-2.png

ADDED

|

docs/13_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,10 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 1 |

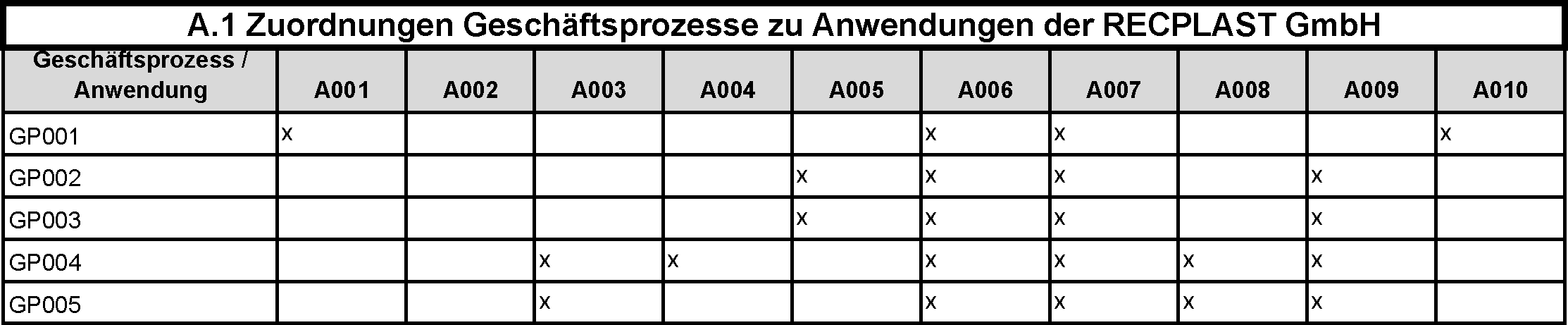

+

Filename:13_BSI-Standard_200-2.png; Das Bild zeigt eine Tabelle, in der Gesch�ftsprozesse den entsprechenden Anwendungen der RECPLAST GmbH zugeordnet werden. Jeder Gesch�ftsprozess (GP001 bis GP005) ist mit einem oder mehreren Anwendungen (A001 bis A010) verkn�pft, was durch ein "x" in den jeweiligen Zellen dargestellt wird.

|

| 2 |

+

|

| 3 |

+

Hier einige Beispiele:

|

| 4 |

+

|

| 5 |

+

- GP001 ist mit der Anwendung A001 verkn�pft.

|

| 6 |

+

- GP002 ist mit den Anwendungen A005, A006, A007 und A010 verkn�pft.

|

| 7 |

+

- GP003 ist mit der Anwendung A004 verkn�pft.

|

| 8 |

+

- GP005 ist mit den Anwendungen A005, A006 und A009 verkn�pft.

|

| 9 |

+

|

| 10 |

+

Diese Zuordnung ist Teil des IT-Grundschutzes und hilft bei der Analyse und Absicherung der IT-Infrastruktur eines Unternehmens.

|

docs/14_BSI-Standard_200-2.png

ADDED

|

docs/14_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,19 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 1 |

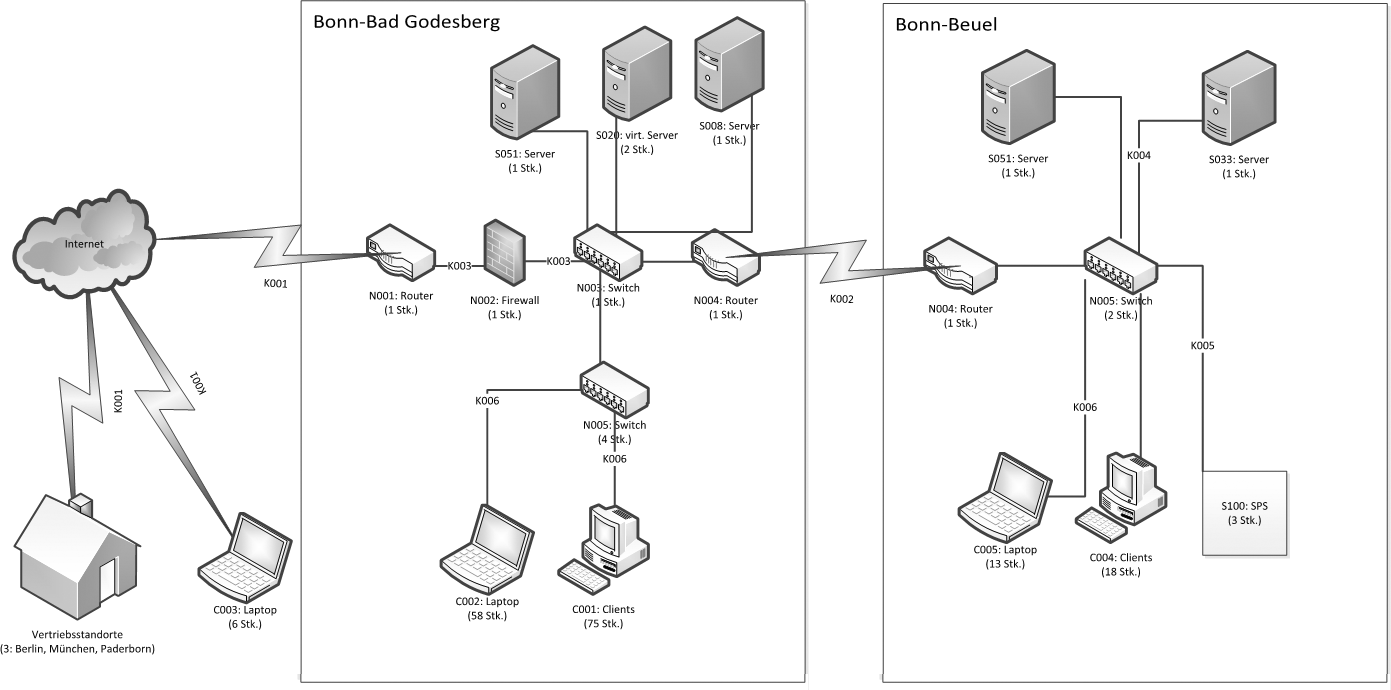

+

Filename:14_BSI-Standard_200-2.png; Das Bild zeigt eine Netzwerkarchitektur, die auf den Prinzipien des IT-Grundschutzes basiert. Es stellt die Netzwerkstruktur zweier Standorte dar: Bonn-Bad Godesberg und Bonn-Beuel.

|

| 2 |

+

|

| 3 |

+

### Bonn-Bad Godesberg:

|

| 4 |

+

- **Internetverbindung:** Ein Router verbindet das Netzwerk mit dem Internet.

|

| 5 |

+

- **Firewall:** Sch�tzt das interne Netzwerk vor unautorisiertem Zugriff.

|

| 6 |

+

- **Server:** Drei Server (inklusive eines virtuellen Servers) sind im Netzwerk eingebunden.

|

| 7 |

+

- **Netzwerkger�te:** Switches und Router erm�glichen die Verbindung zwischen verschiedenen Ger�ten.

|

| 8 |

+

- **Endger�te:** 58 Laptops und 75 Clients sind an das Netzwerk angeschlossen.

|

| 9 |

+

|

| 10 |

+

### Bonn-Beuel:

|

| 11 |

+

- **Verbindung zum anderen Standort:** Ein Router stellt die Verbindung zwischen den beiden Standorten her.

|

| 12 |

+

- **Server:** Zwei Server betreiben Anwendungen f�r den Standort.

|

| 13 |

+

- **Netzwerkger�te:** Switches verteilen den Netzwerkverkehr.

|

| 14 |

+

- **Endger�te:** 13 Laptops, 18 Clients und 3 SPS-Ger�te sind vorhanden.

|

| 15 |

+

|

| 16 |

+

### Weitere Standorte:

|

| 17 |

+

- **Vertriebsstandorte:** �ber eine Internetverbindung integriert, mit 6 Laptops.

|

| 18 |

+

|

| 19 |

+

Diese Darstellung zeigt, wie IT-Sicherheitsma�nahmen wie Firewalls eingesetzt werden, um ein Netzwerksystem zu sch�tzen, und verdeutlicht die Komplexit�t der Netzwerkstruktur �ber mehrere Standorte hinweg.

|

docs/15_BSI-Standard_200-2.png

ADDED

|

docs/15_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,6 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| 1 |

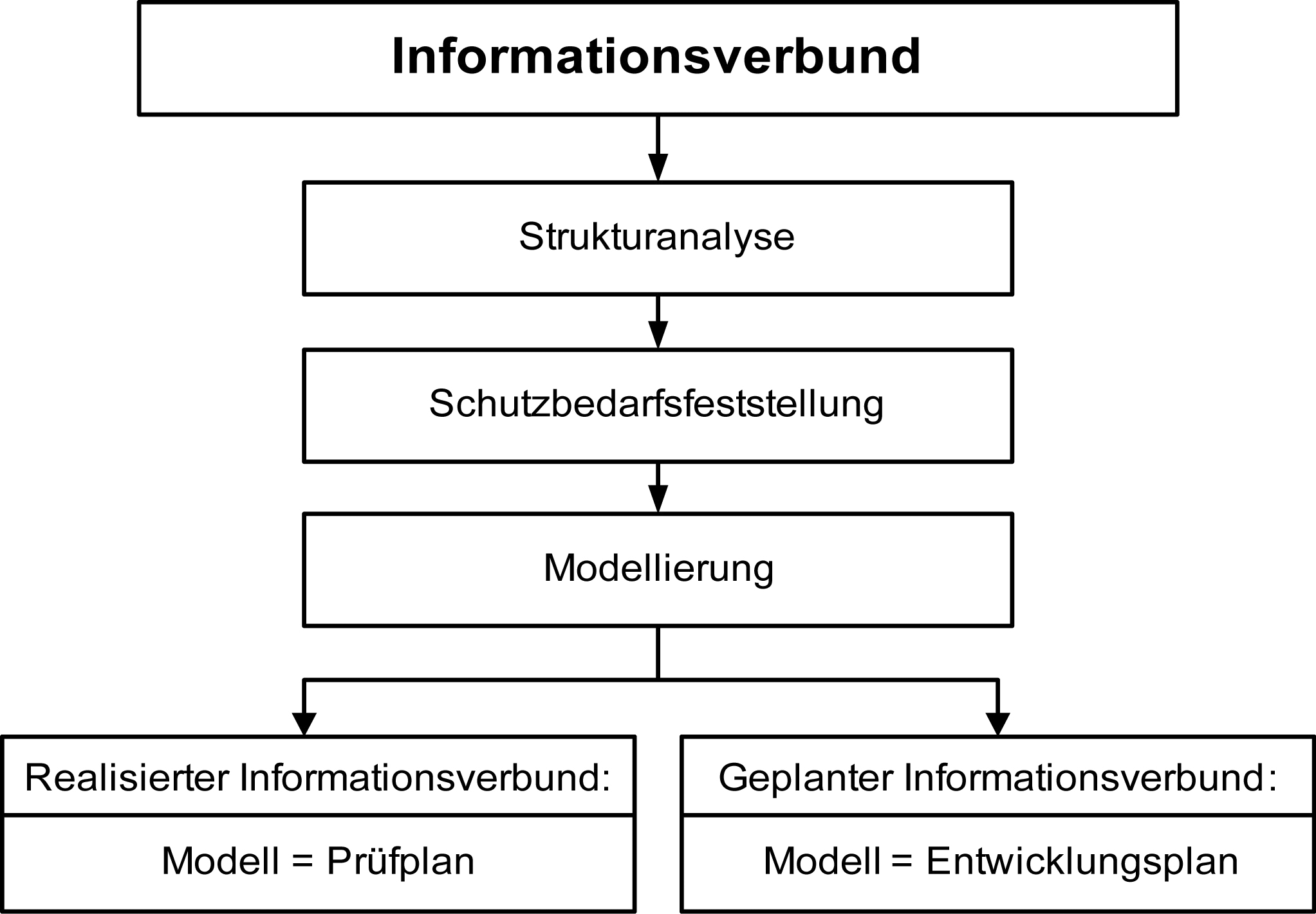

+

Filename:15_BSI-Standard_200-2.png; Das Bild zeigt einen Prozess im Rahmen des IT-Grundschutzes, der der Sicherung von Informationen dient. Der Prozess beginnt mit der "Strukturanalyse", gefolgt von der "Schutzbedarfsfeststellung" und endet mit der "Modellierung". Anschlie�end gibt es zwei m�gliche Ergebnisse:

|

| 2 |

+

|

| 3 |

+

1. **Realisierter Informationsverbund**: Hier wird das Modell als "Pr�fplan" verstanden.

|

| 4 |

+

2. **Geplanter Informationsverbund**: Hier wird das Modell als "Entwicklungsplan" verwendet.

|

| 5 |

+

|

| 6 |

+

Der Ablauf beschreibt also, wie ein Informationsverbund analysiert, bewertet und modelliert wird, um entweder f�r die �berpr�fung bestehender Systeme oder die Planung neuer Systeme genutzt zu werden.

|

docs/16_BSI-Standard_200-2.jpg

ADDED

|

docs/16_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,19 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

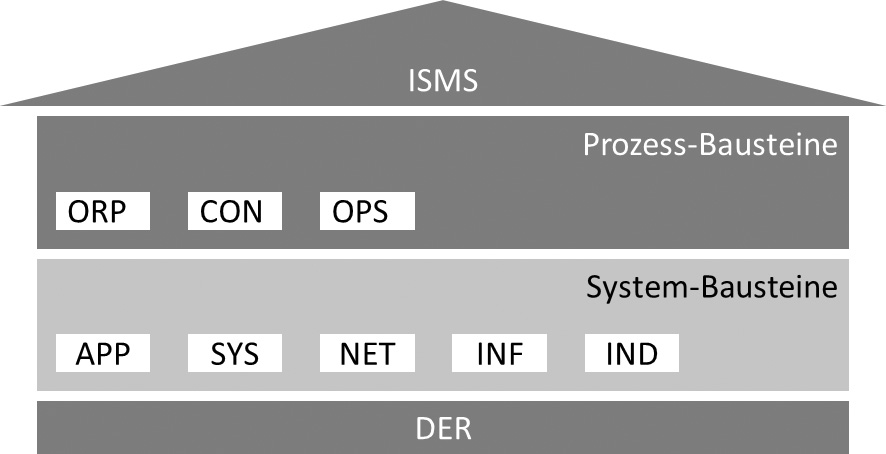

| 1 |

+

Filename:16_BSI-Standard_200-2.jpg; Das Bild ist ein schematisches Modell aus dem IT-Grundschutz, das den Aufbau eines Informationssicherheitsmanagementsystems (ISMS) darstellt. Es wird in drei Hauptschichten unterteilt:

|

| 2 |

+

|

| 3 |

+

1. **ISMS**: Diese Schicht bildet das Dach des Modells und steht f�r das Informationssicherheitsmanagementsystem, welches alle Ma�nahmen koordiniert.

|

| 4 |

+

|

| 5 |

+

2. **Prozess-Bausteine**: Diese Schicht enth�lt die Bausteine:

|

| 6 |

+

- **ORP**: Organisation & Regelung der Informationssicherheit

|

| 7 |

+

- **CON**: Konzept zur Informationssicherheit

|

| 8 |

+

- **OPS**: Betrieb

|

| 9 |

+

|

| 10 |

+

3. **System-Bausteine**: Diese Schicht umfasst:

|

| 11 |

+

- **APP**: Anwendungen

|

| 12 |

+

- **SYS**: IT-Systeme

|

| 13 |

+

- **NET**: Netzwerke

|

| 14 |

+

- **INF**: Infrastruktur

|

| 15 |

+

- **IND**: Industrielle IT

|

| 16 |

+

|

| 17 |

+

Unter diesen Schichten befindet sich die Basis **DER**, die auf die Grundlage oder die Bedingungen verweist.

|

| 18 |

+

|

| 19 |

+

Das Modell zeigt auf, wie verschiedene Komponenten ineinandergreifen, um Informationssicherheit effektiv zu managen.

|

docs/17_BSI-Standard_200-2.png

ADDED

|

docs/17_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,9 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

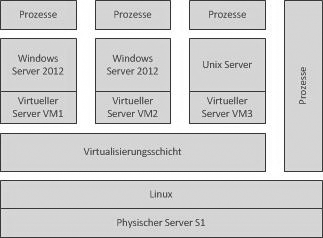

| 1 |

+

Filename:17_BSI-Standard_200-2.png; Das Bild zeigt eine schematische Darstellung einer IT-Infrastruktur, die Virtualisierung nutzt, wie sie im IT-Grundschutz beschrieben sein k�nnte.

|

| 2 |

+

|

| 3 |

+

- **Prozesse:** Werden sowohl auf der Virtualisierungsebene als auch oberhalb ausgef�hrt.

|

| 4 |

+

- **Virtuelle Server:** Es gibt drei virtuelle Server: zwei mit Windows Server 2012 und einen mit Unix, die auf einer Virtualisierungsschicht laufen.

|

| 5 |

+

- **Virtualisierungsschicht:** Dient als Grundlage f�r die virtuellen Maschinen.

|

| 6 |

+

- **Linux-Schicht:** Die Virtualisierung wird auf einem Linux-Betriebssystem ausgef�hrt, das auf der Hardware installiert ist.

|

| 7 |

+

- **Physischer Server S1:** Die Hardware, auf der das gesamte System l�uft.

|

| 8 |

+

|

| 9 |

+

Dies verdeutlicht, wie mehrere virtuelle Umgebungen auf einem physikalischen Server betrieben werden k�nnen, was Effizienz und Flexibilit�t erh�ht.

|

docs/18_BSI-Standard_200-2.jpg

ADDED

|

docs/18_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,14 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

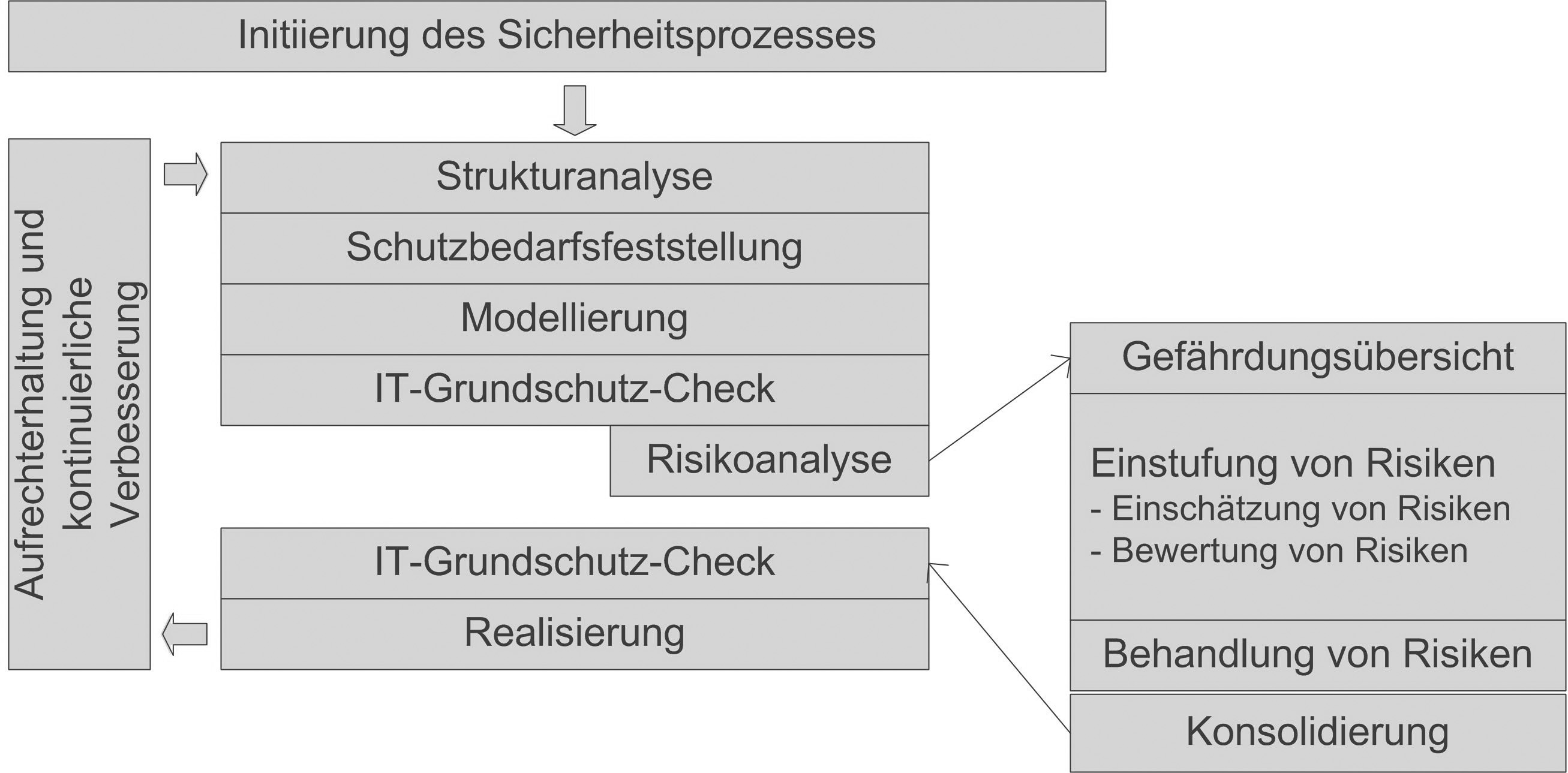

| 1 |

+

Filename:18_BSI-Standard_200-2.jpg; Das Bild zeigt den Prozess der Sicherheitsma�nahmen nach dem IT-Grundschutz. Es illustriert den Ablauf zur Sicherstellung der IT-Sicherheit in Organisationen. Die wesentlichen Schritte sind:

|

| 2 |

+

|

| 3 |

+

1. **Initiierung des Sicherheitsprozesses**: Startpunkt f�r das Sicherheitsvorhaben.

|

| 4 |

+

2. **Strukturanalyse**: Untersuchung der vorhandenen Struktur.

|

| 5 |

+

3. **Schutzbedarfsfeststellung**: Bestimmung des notwendigen Schutzes f�r Informationen.

|

| 6 |

+

4. **Modellierung**: Abbildung der IT-Struktur und -Komponenten.

|

| 7 |

+

5. **IT-Grundschutz-Check**: �berpr�fung der bestehenden Ma�nahmen gegen IT-Grundschutzempfehlungen.

|

| 8 |

+

6. **Risikoanalyse**: Identifikation und Bewertung vorhandener Risiken.

|

| 9 |

+

7. **Gef�hrdungs�bersicht und Einstufung von Risiken**: Einsicht in potenzielle Gef�hrdungen und deren Bewertung.

|

| 10 |

+

8. **Behandlung von Risiken**: Ma�nahmen zur Minderung oder Beseitigung der Risiken.

|

| 11 |

+

9. **Konsolidierung**: Zusammenf�hrung und Implementierung der Sicherheitsma�nahmen.

|

| 12 |

+

10. **Aufrechterhaltung und kontinuierliche Verbesserung**: Laufende �berpr�fung und Verbesserung des Sicherheitsprozesses.

|

| 13 |

+

|

| 14 |

+

Der Prozess ist zyklisch, was kontinuierliche Verbesserung erm�glicht.

|

docs/1_BSI-Standard_100-4.png

ADDED

|

docs/1_BSI-Standard_100-4.txt

ADDED

|

@@ -0,0 +1,26 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

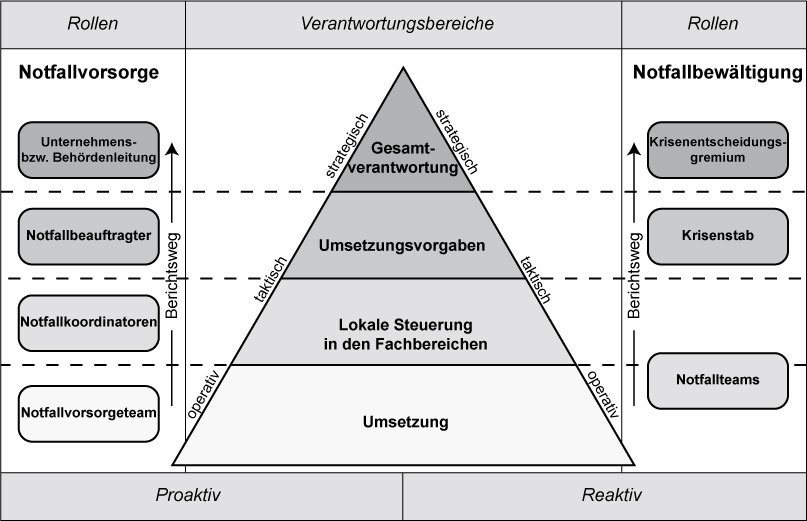

| 1 |

+

Filename:1_BSI-Standard_100-4.png; Das Bild beschreibt die Struktur und Verantwortungsbereiche im Kontext der Notfallvorsorge und -bew�ltigung gem�� IT-Grundschutz. Es zeigt die verschiedenen Rollen und deren Verantwortungsbereiche von der Notfallvorsorge bis zur Notfallbew�ltigung.

|

| 2 |

+

|

| 3 |

+

### Notfallvorsorge (Proaktiv):

|

| 4 |

+

- **Rollen:**

|

| 5 |

+

- Unternehmens- bzw. Beh�rdenleitung

|

| 6 |

+

- Notfallbeauftragter

|

| 7 |

+

- Notfallkoordinatoren

|

| 8 |

+

- Notfallvorsorgeteam

|

| 9 |

+

|

| 10 |

+

- **Verantwortungsbereiche:**

|

| 11 |

+

- Strategisch: Gesamtverantwortung

|

| 12 |

+

- Taktisch: Umsetzungsvorgaben

|

| 13 |

+

- Operativ: Lokale Steuerung in den Fachbereichen und Umsetzung

|

| 14 |

+

|

| 15 |

+

### Notfallbew�ltigung (Reaktiv):

|

| 16 |

+

- **Rollen:**

|

| 17 |

+

- Krisenentscheidungsgremium

|

| 18 |

+

- Krisenstab

|

| 19 |

+

- Notfallteams

|

| 20 |

+

|

| 21 |

+

- **Verantwortungsbereiche:**

|

| 22 |

+

- Operative Umsetzung erfolgt durch die Notfallteams.

|

| 23 |

+

- Taktische Entscheidungen werden durch den Krisenstab getroffen.

|

| 24 |

+

- Strategische Entscheidungen und die Gesamtverantwortung liegen beim Krisenentscheidungsgremium.

|

| 25 |

+

|

| 26 |

+

Das Bild verdeutlicht den Ablauf und die Hierarchie von der Vorbereitung bis zur Reaktion auf Vorf�lle, wobei die Berichtswege klar definiert sind.

|

docs/1_BSI-Standard_200-1.png

ADDED

|

docs/1_BSI-Standard_200-1.txt

ADDED

|

@@ -0,0 +1,17 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

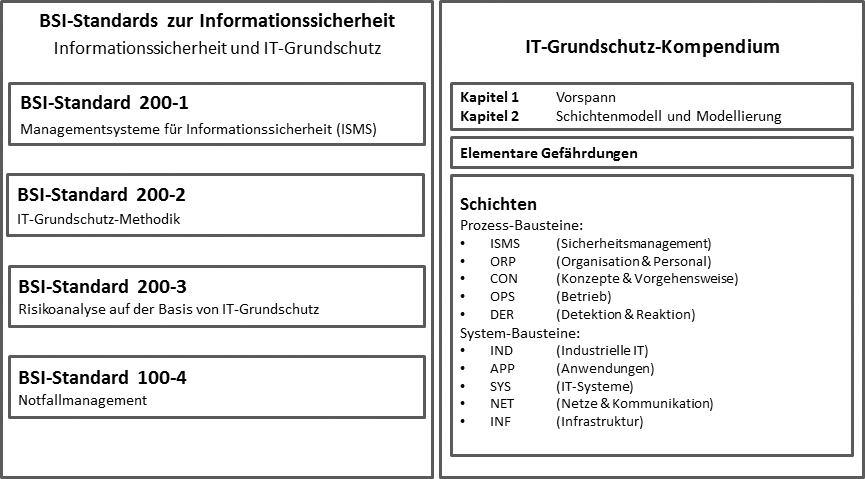

| 1 |

+

Filename:1_BSI-Standard_200-1.png; Das Bild zeigt eine �bersicht �ber die BSI-Standards zur Informationssicherheit und den IT-Grundschutz.

|

| 2 |

+

|

| 3 |

+

**Linke Seite:**

|

| 4 |

+

- **BSI-Standard 200-1:** Besch�ftigt sich mit Managementsystemen f�r Informationssicherheit (ISMS).

|

| 5 |

+

- **BSI-Standard 200-2:** Fokussiert auf die IT-Grundschutz-Methodik.

|

| 6 |

+

- **BSI-Standard 200-3:** Behandelt die Risikoanalyse auf Basis von IT-Grundschutz.

|

| 7 |

+

- **BSI-Standard 100-4:** Thematisiert das Notfallmanagement.

|

| 8 |

+

|

| 9 |

+

**Rechte Seite:**

|

| 10 |

+

- **IT-Grundschutz-Kompendium:**

|

| 11 |

+

- **Kapitel 1** und **Kapitel 2** decken Vorbemerkungen sowie das Schichtenmodell und die Modellierung ab.

|

| 12 |

+

- **Elementare Gef�hrdungen** sind ein Teilbereich.

|

| 13 |

+

- **Schichten** sind in Prozess-Bausteine und System-Bausteine unterteilt:

|

| 14 |

+

- Prozess-Bausteine beinhalten ISMS, ORP, CON, OPS, und DER.

|

| 15 |

+

- System-Bausteine umfassen IND, APP, SYS, NET, und INF.

|

| 16 |

+

|

| 17 |

+

Diese Struktur hilft bei der Implementierung und Verwaltung von Informationssicherheit in der IT.

|

docs/1_Weg_In_Die_Basisabsicherung.png

ADDED

|

docs/1_Weg_In_Die_Basisabsicherung.txt

ADDED

|

@@ -0,0 +1,9 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

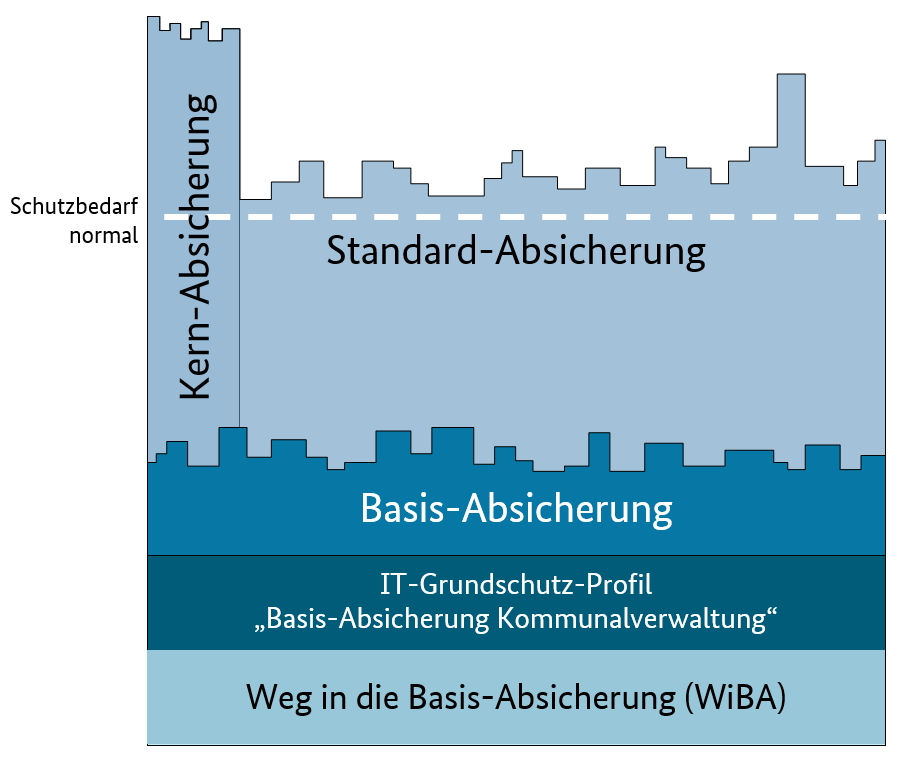

| 1 |

+

Filename:1_Weg_In_Die_Basisabsicherung.png; Das Bild stellt verschiedene Ebenen der IT-Sicherheitsabsicherung aus dem IT-Grundschutz dar:

|

| 2 |

+

|

| 3 |

+

1. **Weg in die Basis-Absicherung (WiBA)**: Der Einstiegspunkt in die Sicherheitsabsicherung.

|

| 4 |

+

2. **IT-Grundschutz-Profil �Basis-Absicherung Kommunalverwaltung�**: Spezifische Anleitung f�r kommunale Verwaltungen.

|

| 5 |

+

3. **Basis-Absicherung**: Grundlegendes Sicherheitsniveau, das f�r viele Organisationen als ausreichend angesehen wird.

|

| 6 |

+

4. **Standard-Absicherung**: Ein h�heres Sicherheitsniveau f�r normale Schutzbedarfe.

|

| 7 |

+

5. **Kern-Absicherung**: H�chstes Sicherheitsniveau f�r besonders schutzbed�rftige Bereiche.

|

| 8 |

+

|

| 9 |

+

Diese Strukturierung hilft, auf den spezifischen Schutzbedarf einer organisatorischen Einheit abgestimmte Ma�nahmen zu ergreifen.

|

docs/2_BSI-Standard_100-4.png

ADDED

|

docs/2_BSI-Standard_100-4.txt

ADDED

|

@@ -0,0 +1,11 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

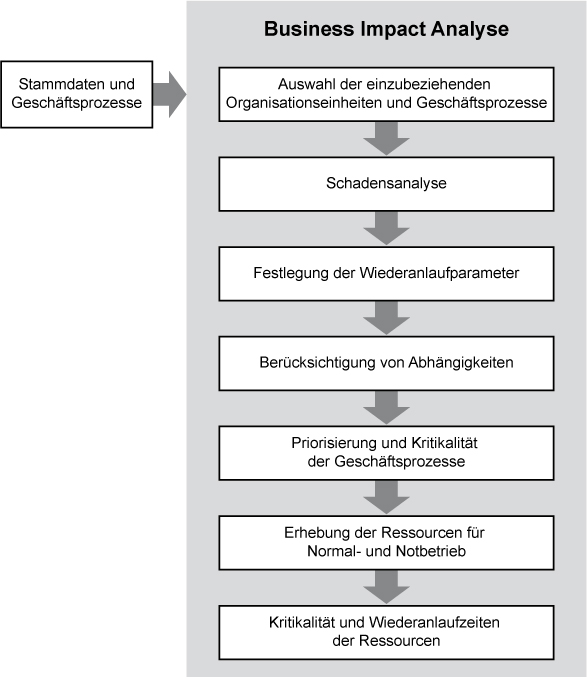

| 1 |

+

Filename:2_BSI-Standard_100-4.png; Das Bild zeigt einen schematischen Ablauf einer Business Impact Analyse (BIA) nach dem IT-Grundschutz. Der Prozess beginnt mit der Erfassung von Stammdaten und Gesch�ftsprozessen und umfasst folgende Schritte:

|

| 2 |

+

|

| 3 |

+

1. **Auswahl der einzubeziehenden Organisationseinheiten und Gesch�ftsprozesse**

|

| 4 |

+

2. **Schadensanalyse**

|

| 5 |

+

3. **Festlegung der Wiederanlaufparameter**

|

| 6 |

+

4. **Ber�cksichtigung von Abh�ngigkeiten**

|

| 7 |

+

5. **Priorisierung und Kritikalit�t der Gesch�ftsprozesse**

|

| 8 |

+

6. **Erhebung der Ressourcen f�r Normal- und Notbetrieb**

|

| 9 |

+

7. **Kritikalit�t und Wiederanlaufzeiten der Ressourcen**

|

| 10 |

+

|

| 11 |

+

Diese Schritte helfen, die Auswirkungen von Ausf�llen zu bewerten und entsprechende Ma�nahmen zur Aufrechterhaltung der Gesch�ftsprozesse zu planen.

|

docs/2_BSI-Standard_200-1.jpg

ADDED

|

docs/2_BSI-Standard_200-1.txt

ADDED

|

@@ -0,0 +1,8 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

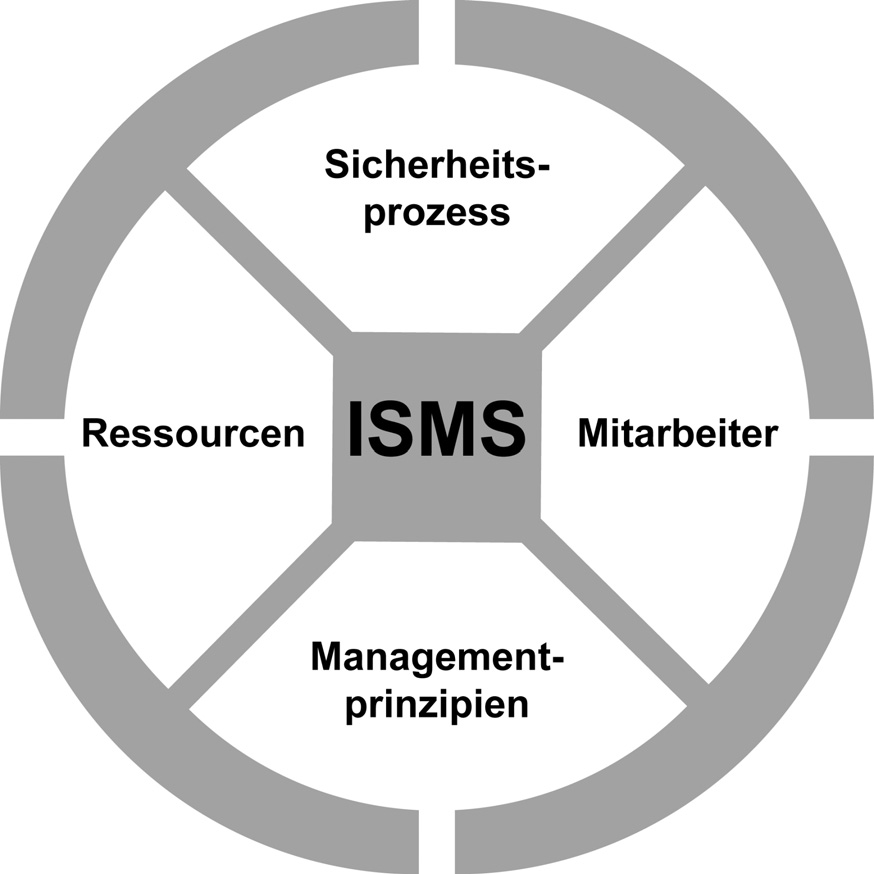

| 1 |

+

Filename:2_BSI-Standard_200-1.jpg; Das Bild illustriert die Hauptkomponenten eines Informationssicherheits-Managementsystems (ISMS) im Kontext des IT-Grundschutzes. Ein ISMS besteht aus folgenden Elementen:

|

| 2 |

+

|

| 3 |

+

1. **Sicherheitsprozess** � Beschreibt die kontinuierlichen Abl�ufe zur Sicherstellung der Informationssicherheit.

|

| 4 |

+

2. **Ressourcen** � Umfasst die materiellen und immateriellen Mittel, die f�r die Implementierung und Aufrechterhaltung eines ISMS ben�tigt werden.

|

| 5 |

+

3. **Mitarbeiter** � Zeigt die Bedeutung der Menschen, ihrer Schulung und ihres Bewusstseins f�r die Sicherheitsprozesse.

|

| 6 |

+

4. **Managementprinzipien** � Besteht aus Richtlinien und Vorgaben des Managements zur Unterst�tzung und Ausrichtung des ISMS.

|

| 7 |

+

|

| 8 |

+

Diese Komponenten sind miteinander verbunden, um die Effektivit�t und Effizienz der Informationssicherheit in einer Organisation sicherzustellen.

|

docs/2_BSI-Standard_200-2.jpg

ADDED

|

docs/2_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,23 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

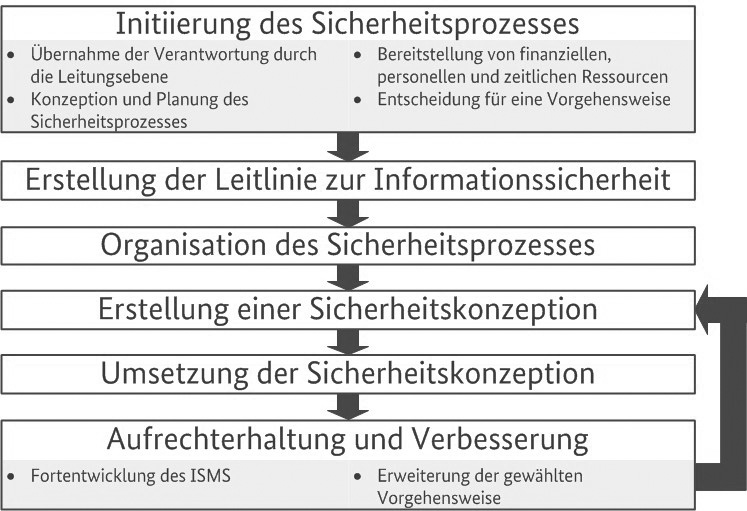

| 1 |

+

Filename:2_BSI-Standard_200-2.jpg; Das Bild zeigt den Prozess zur Etablierung und Aufrechterhaltung der Informationssicherheit nach dem IT-Grundschutz.

|

| 2 |

+

|

| 3 |

+

1. **Initiierung des Sicherheitsprozesses**:

|

| 4 |

+

- �bernahme der Verantwortung durch die Leitungsebene.

|

| 5 |

+

- Bereitstellung von Ressourcen und Entscheidung f�r eine Vorgehensweise.

|

| 6 |

+

|

| 7 |

+

2. **Erstellung der Leitlinie zur Informationssicherheit**:

|

| 8 |

+

- Definiert die grundlegenden Sicherheitsziele und -prinzipien.

|

| 9 |

+

|

| 10 |

+

3. **Organisation des Sicherheitsprozesses**:

|

| 11 |

+

- Strukturiert den Rahmen f�r Sicherheitsma�nahmen.

|

| 12 |

+

|

| 13 |

+

4. **Erstellung einer Sicherheitskonzeption**:

|

| 14 |

+

- Konkrete Planung von Sicherheitsma�nahmen und -strategien.

|

| 15 |

+

|

| 16 |

+

5. **Umsetzung der Sicherheitskonzeption**:

|

| 17 |

+

- Praktische Implementierung der geplanten Ma�nahmen.

|

| 18 |

+

|

| 19 |

+

6. **Aufrechterhaltung und Verbesserung**:

|

| 20 |

+

- Fortentwicklung des ISMS (Informationssicherheitsmanagementsystems).

|

| 21 |

+

- Erweiterung und Anpassung der Sicherheitsstrategien.

|

| 22 |

+

|

| 23 |

+

Der Prozess ist zyklisch und auf kontinuierliche Verbesserung ausgerichtet.

|

docs/2_BSI-Standard_200-3.jpg

ADDED

|

docs/2_BSI-Standard_200-3.txt

ADDED

|

@@ -0,0 +1,11 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

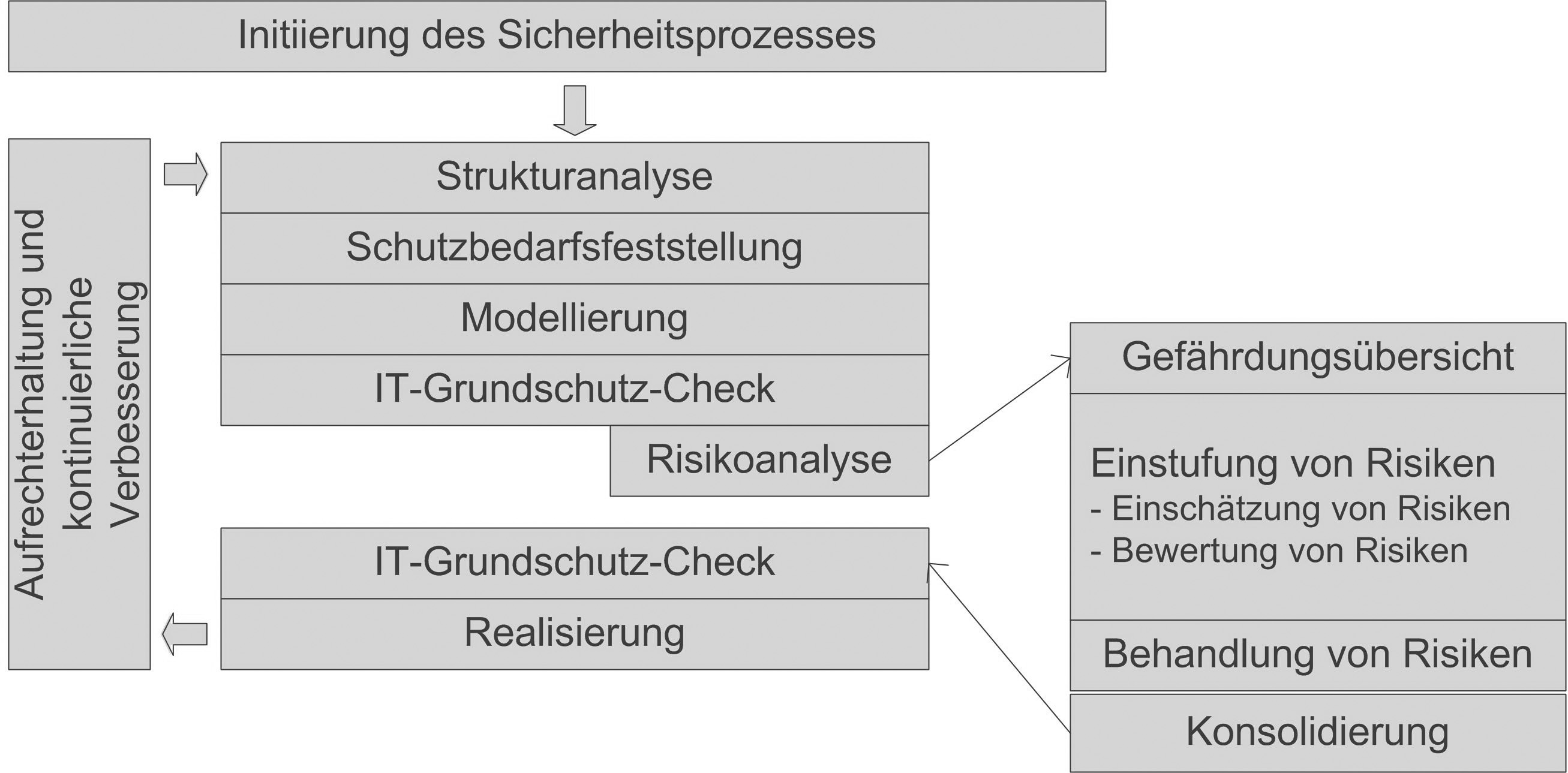

|

| 1 |

+

Filename:2_BSI-Standard_200-3.jpg; Das Bild zeigt den Prozess des IT-Grundschutzes und beschreibt den Ablauf eines Sicherheitsmanagementsystems. Es beginnt mit der "Initiierung des Sicherheitsprozesses" und geht �ber mehrere Schritte:

|

| 2 |

+

|

| 3 |

+

1. **Strukturanalyse:** Untersuchung der zu sch�tzenden Struktur.

|

| 4 |

+

2. **Schutzbedarfsfeststellung:** Ermittlung des Schutzbedarfs.

|

| 5 |

+

3. **Modellierung:** Abbildung der IT-Struktur.

|

| 6 |

+

4. **IT-Grundschutz-Check:** �berpr�fung der Sicherheitsma�nahmen.

|

| 7 |

+

5. **Risikoanalyse:** Bewertung von Risiken.

|

| 8 |

+

|

| 9 |

+

Auf der rechten Seite wird der Prozess der Risikoeinstufung und -bewertung beschrieben, gefolgt von der Behandlung von Risiken und Konsolidierung.

|

| 10 |

+

|

| 11 |

+

Der Prozess endet mit der **Realisierung** und der **Aufrechterhaltung und kontinuierlichen Verbesserung** des Sicherheitsprozesses.

|

docs/2_Weg_In_Die_Basisabsicherung.png

ADDED

|

docs/2_Weg_In_Die_Basisabsicherung.txt

ADDED

|

@@ -0,0 +1,30 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

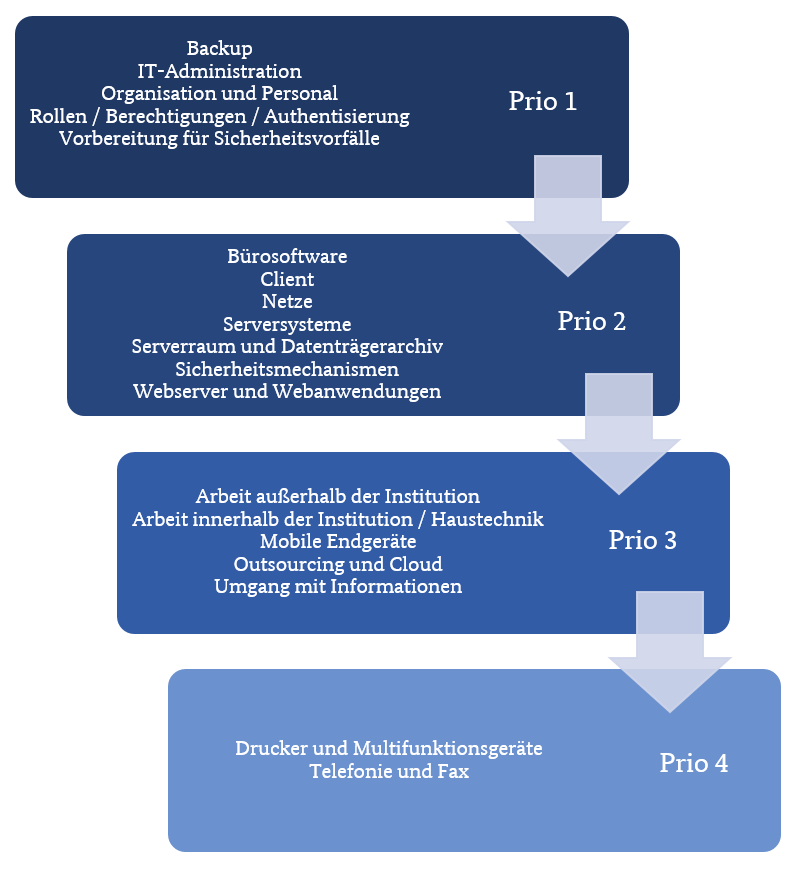

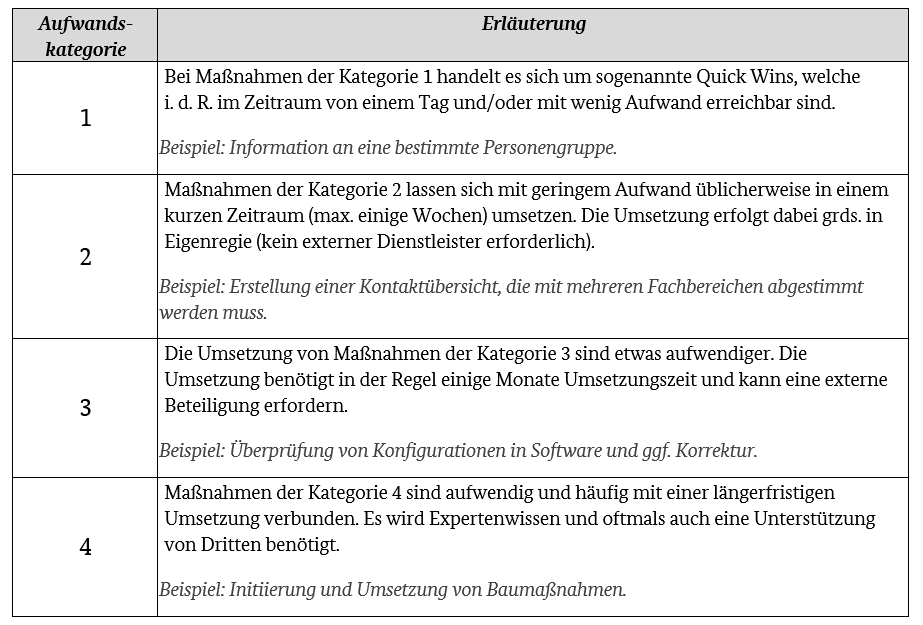

| 1 |

+

Filename:2_Weg_In_Die_Basisabsicherung.png; Das Bild beschreibt Priorit�tenstufen im IT-Grundschutz. Es gibt vier Priorit�ten (Prio 1-4) mit unterschiedlichen Bereichen:

|

| 2 |

+

|

| 3 |

+

- **Prio 1:**

|

| 4 |

+

- Backup

|

| 5 |

+

- IT-Administration

|

| 6 |

+

- Organisation und Personal

|

| 7 |

+

- Rollen/Berechtigungen/Authentisierung

|

| 8 |

+

- Vorbereitung f�r Sicherheitsvorf�lle

|

| 9 |

+

|

| 10 |

+

- **Prio 2:**

|

| 11 |

+

- B�rosoftware

|

| 12 |

+

- Client

|

| 13 |

+

- Netze

|

| 14 |

+

- Serversysteme

|

| 15 |

+

- Serverraum und Datentr�gerarchiv

|

| 16 |

+

- Sicherheitsmechanismen

|

| 17 |

+

- Webserver und Webanwendungen

|

| 18 |

+

|

| 19 |

+

- **Prio 3:**

|

| 20 |

+

- Arbeit au�erhalb der Institution

|

| 21 |

+

- Arbeit innerhalb der Institution/Haustechnik

|

| 22 |

+

- Mobile Endger�te

|

| 23 |

+

- Outsourcing und Cloud

|

| 24 |

+

- Umgang mit Informationen

|

| 25 |

+

|

| 26 |

+

- **Prio 4:**

|

| 27 |

+

- Drucker und Multifunktionsger�te

|

| 28 |

+

- Telefonie und Fax

|

| 29 |

+

|

| 30 |

+

Die Priorit�ten helfen dabei, IT-Sicherheitsma�nahmen in einer Organisation effizient nach ihrer Wichtigkeit und Dringlichkeit zu planen und umzusetzen.

|

docs/3_BSI-Standard_100-4.png

ADDED

|

docs/3_BSI-Standard_100-4.txt

ADDED

|

@@ -0,0 +1,24 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

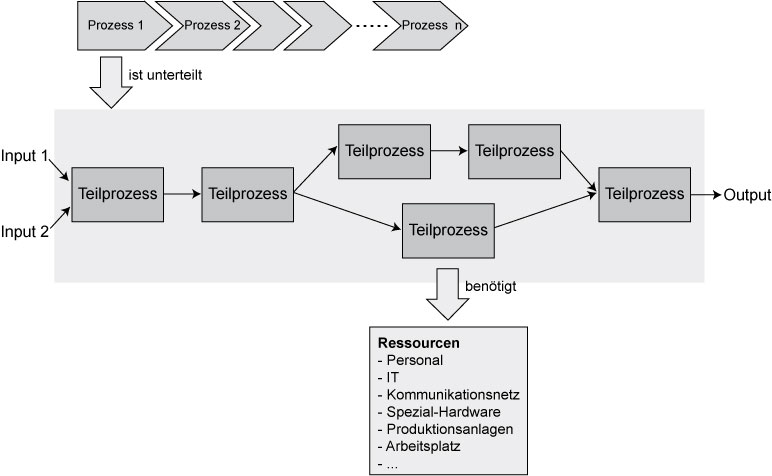

| 1 |

+

Filename:3_BSI-Standard_100-4.png; Das Bild zeigt ein Modell zur Darstellung eines Prozesses im IT-Grundschutz. Es ist eine schematische Abbildung, die erkl�rt, wie ein Prozess in mehrere Teilprozesse unterteilt ist. Die Teilprozesse ben�tigen verschiedene Inputs und Ressourcen, um das gew�nschte Output zu erzeugen.

|

| 2 |

+

|

| 3 |

+

**Elemente des Bildes:**

|

| 4 |

+

|

| 5 |

+

1. **Prozesskette**:

|

| 6 |

+

- Prozess 1 bis Prozess n: Ein Prozess wird in mehrere Schritte oder Unterprozesse unterteilt.

|

| 7 |

+

|

| 8 |

+

2. **Teilprozesse**:

|

| 9 |

+

- Jeder Teilprozess verarbeitet Inputs und gibt Ergebnisse weiter, die von nachfolgenden Teilprozessen genutzt werden.

|

| 10 |

+

|

| 11 |

+

3. **Inputs**:

|

| 12 |

+

- Ben�tigte Eingaben zur Ausf�hrung der Teilprozesse.

|

| 13 |

+

|

| 14 |

+

4. **Ressourcen**:

|

| 15 |

+

- Notwendige Ressourcen f�r die Durchf�hrung der Teilprozesse umfassen:

|

| 16 |

+

- Personal

|

| 17 |

+

- IT

|

| 18 |

+

- Kommunikationsnetz

|

| 19 |

+

- Spezial-Hardware

|

| 20 |

+

- Produktionsanlagen

|

| 21 |

+

- Arbeitsplatz

|

| 22 |

+

- Weitere spezifizierte Ressourcen

|

| 23 |

+

|

| 24 |

+

Diese Darstellung hilft, den Ressourcenbedarf und die Abh�ngigkeiten innerhalb eines Prozesses zu verstehen, um die Informationssicherheit im Rahmen des IT-Grundschutzes zu gew�hrleisten.

|

docs/3_BSI-Standard_200-1.jpg

ADDED

|

docs/3_BSI-Standard_200-1.txt

ADDED

|

@@ -0,0 +1,11 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

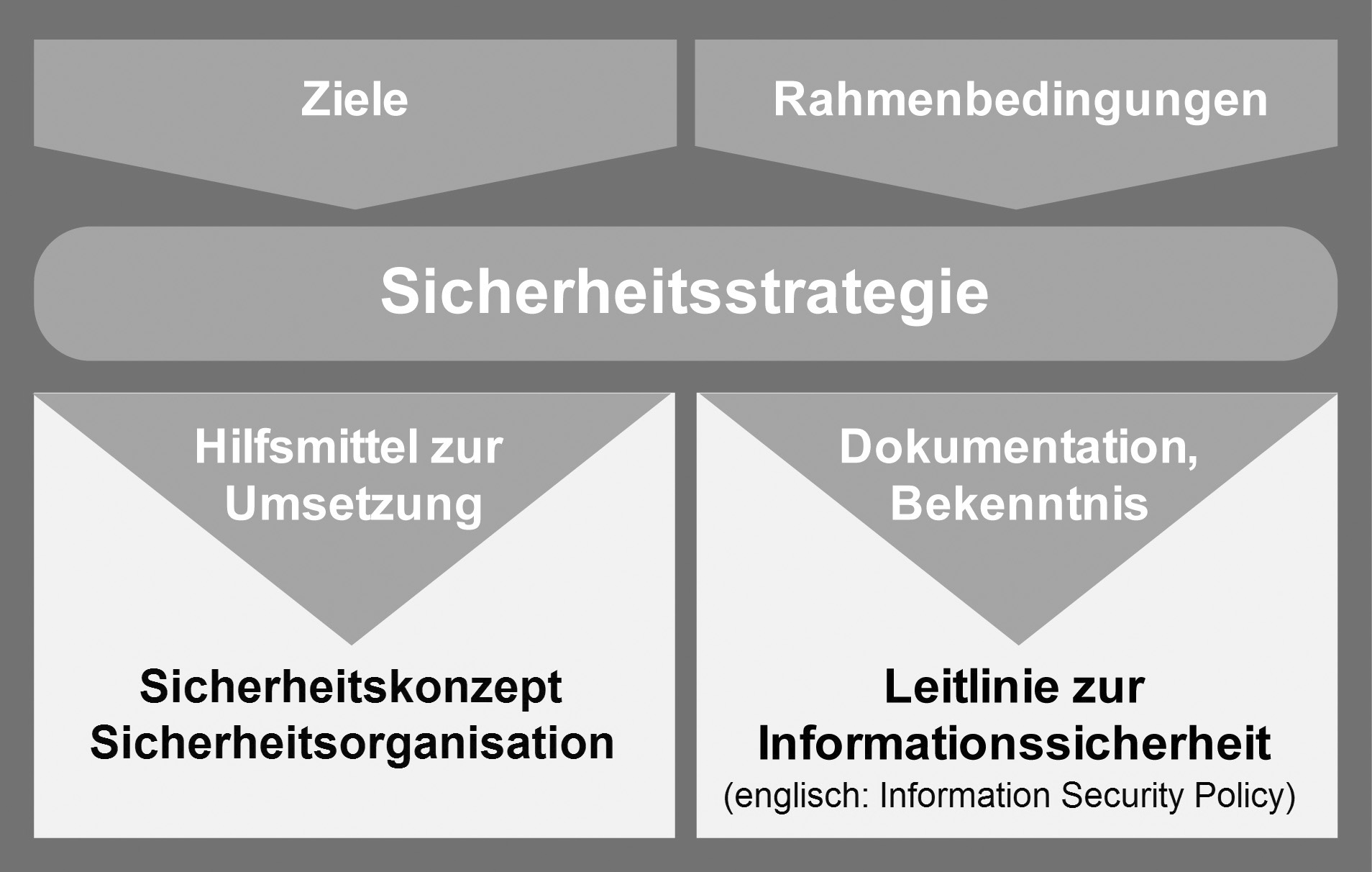

| 1 |

+

Filename:3_BSI-Standard_200-1.jpg; Das Bild veranschaulicht die Struktur einer Sicherheitsstrategie im Kontext des IT-Grundschutzes.

|

| 2 |

+

|

| 3 |

+

1. **Ziele und Rahmenbedingungen**: Diese bilden die Grundlage der Sicherheitsstrategie. Die Ziele bestimmen, was erreicht werden soll, und die Rahmenbedingungen sind die Umst�nde, unter denen die Strategie umgesetzt wird.

|

| 4 |

+

|

| 5 |

+

2. **Sicherheitsstrategie**: Sie liegt im Zentrum und bildet das Herzst�ck des Modells. Sie definiert, wie die Informationssicherheit in einer Organisation gew�hrleistet werden soll.

|

| 6 |

+

|

| 7 |

+

3. **Hilfsmittel zur Umsetzung**: Dazu geh�ren das Sicherheitskonzept und die Sicherheitsorganisation, die konkrete Ma�nahmen und Strukturen zur Umsetzung der Strategie bieten.

|

| 8 |

+

|

| 9 |

+

4. **Dokumentation und Bekenntnis**: Die Leitlinie zur Informationssicherheit (Information Security Policy) dokumentiert die Sicherheitsstrategie und stellt das Engagement der Organisation dar.

|

| 10 |

+

|

| 11 |

+

Das Modell betont die Notwendigkeit einer strukturierten, dokumentierten und umsetzbaren Sicherheitsstrategie innerhalb einer Organisation.

|

docs/3_BSI-Standard_200-2.png

ADDED

|

docs/3_BSI-Standard_200-2.txt

ADDED

|

@@ -0,0 +1,8 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

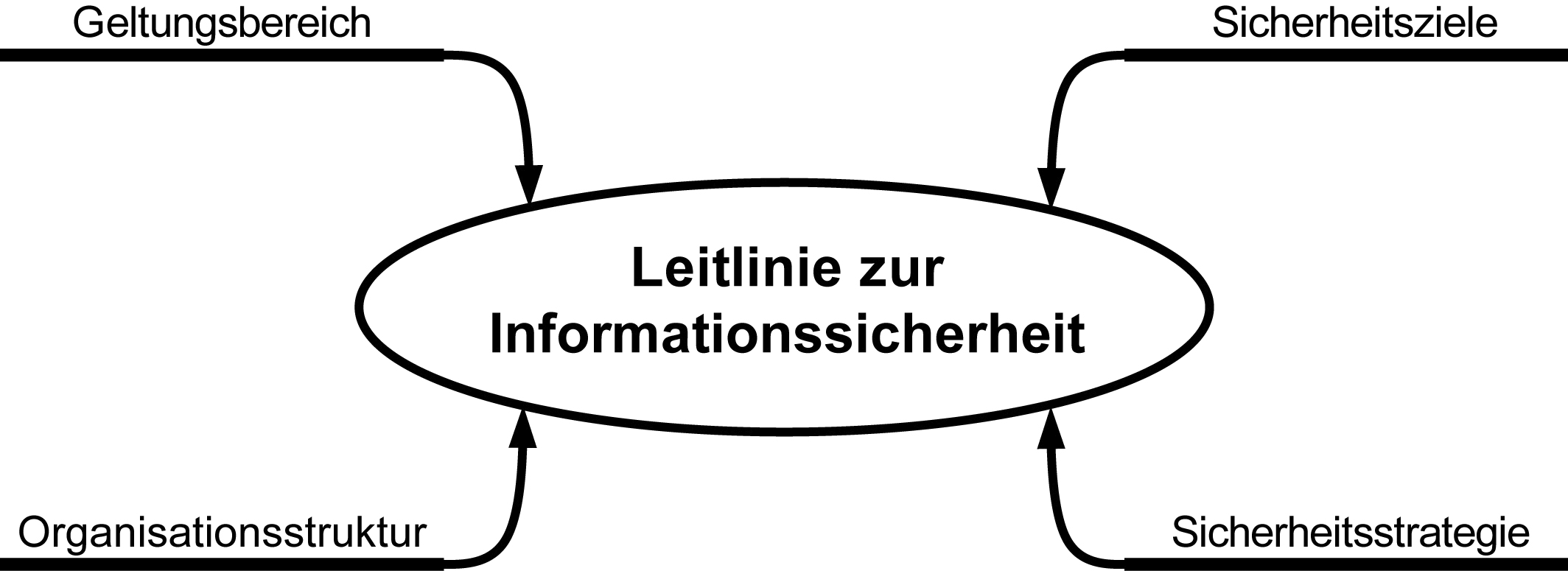

| 1 |

+

Filename:3_BSI-Standard_200-2.png; Das Bild zeigt die zentrale Rolle der "Leitlinie zur Informationssicherheit" im Kontext des IT-Grundschutzes. Es illustriert, dass diese Leitlinie durch verschiedene Pfeile mit vier wichtigen Aspekten verbunden ist:

|

| 2 |

+

|

| 3 |

+

1. **Geltungsbereich**: Definiert, auf welche Bereiche oder Systeme die Informationssicherheitsrichtlinien angewendet werden.

|

| 4 |

+

2. **Sicherheitsziele**: Festlegung der Ziele, die mit der Informationssicherheit erreicht werden sollen, wie Vertraulichkeit, Integrit�t und Verf�gbarkeit.

|

| 5 |

+

3. **Organisationsstruktur**: Beschreibt, wie die Verantwortung und Rollen innerhalb der Organisation in Bezug auf Informationssicherheit verteilt sind.

|

| 6 |

+

4. **Sicherheitsstrategie**: Umfasst die Pl�ne und Ans�tze, die verwendet werden, um die Sicherheitsziele zu erreichen.

|

| 7 |

+

|

| 8 |

+

Diese Elemente bilden zusammen die Grundlage f�r ein umfassendes Informationssicherheitsmanagementsystem.

|

docs/3_BSI-Standard_200-3.jpg

ADDED

|

docs/3_BSI-Standard_200-3.txt

ADDED

|

@@ -0,0 +1,15 @@

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

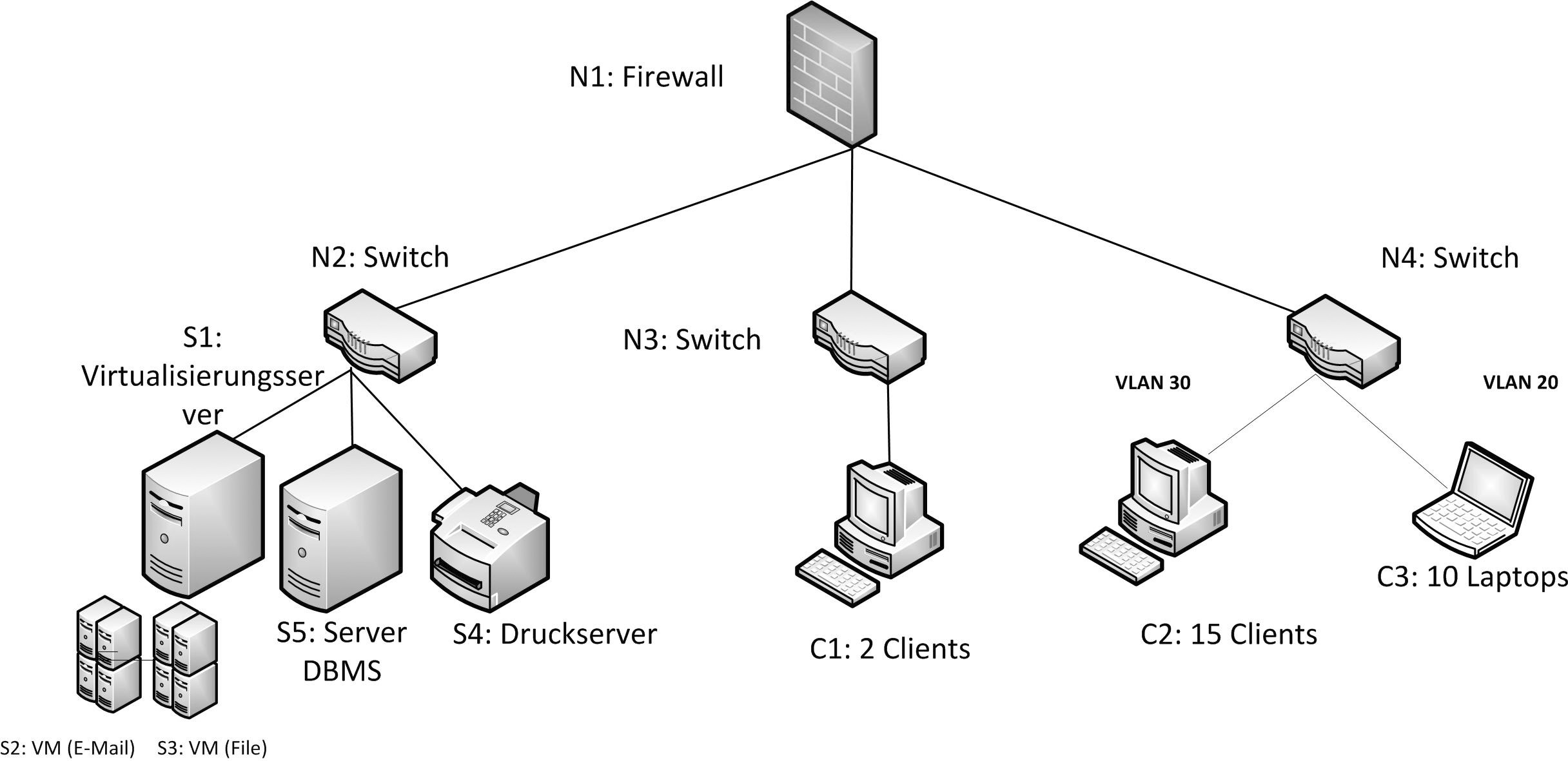

| 1 |

+

Filename:3_BSI-Standard_200-3.jpg; Das Bild zeigt eine Netzwerkarchitektur aus dem IT-Grundschutz. Es stellt ein strukturiertes Netzwerk mit verschiedenen Komponenten dar:

|

| 2 |

+

|

| 3 |

+

1. **Firewall (N1):** Die erste Verteidigungslinie, die das Netzwerk vor unautorisierten Zugriffen sch�tzt.

|

| 4 |

+

|

| 5 |

+

2. **Switches (N2, N3, N4):** Diese verbinden verschiedene Ger�te im Netzwerk und verwalten den Datenverkehr zwischen ihnen.

|

| 6 |

+

|

| 7 |

+

3. **Virtueller Server (S1):** F�r die Virtualisierung von Diensten, aufgeteilt in virtuelle Maschinen f�r E-Mail (S2) und Dateien (S3).

|

| 8 |

+

|

| 9 |

+

4. **Server DBMS (S5):** Eine datenbankverwaltende Software.

|

| 10 |

+

|

| 11 |

+

5. **Druckserver (S4):** Verwalten und koordinieren Druckauftr�ge innerhalb des Netzwerks.

|

| 12 |

+

|

| 13 |

+

6. **Clients (C1, C2):** Verschiedene Computer, die auf Netzwerkressourcen zugreifen. VLAN 30 f�r 15 Clients und VLAN 20 f�r 10 Laptops, um den Datenverkehr auf logische Netzwerke aufzuteilen.

|

| 14 |

+

|

| 15 |

+

Die Architektur zeigt eine segmentierte und gut organisierte Netzwerktopologie, die Sicherheits- und Effizienzanforderungen erf�llt.

|

docs/3_Weg_In_Die_Basisabsicherung.png

ADDED

|